Les enjeux de la directive NIS 2 dans le monde du SaaS B2B

Malo Jamain

Business Developer

Découvrez l'impact de la directive NIS 2 sur le B2B SaaS en Europe. Restez conforme et résilient. Suivez-nous pour les mises à jour.

L’essor rapide des solutions SaaS ces dernières années a transformé la manière dont les gens travaillent et accèdent à des logiciels, offrant davantage de flexibilité et d’accessibilité.

Cependant, cet essor a également créé un certain nombre de problématiques liées à la sécurité des données et à la sécurité des systèmes informatiques.

C’est dans ce contexte que la directive NIS 2 (Network and Information Systems) est née, apportant des changements significatifs pour les entreprises opérant dans le domaine du SaaS B2B.

La directive NIS 2 succède à la première version, adoptée en 2016, et vise à garantir un niveau élevé de sécurité des réseaux et des systèmes d’information de l’Union européenne.

Cette directive a été publiée en décembre 2022 dans le journal officiel de l'Union européenne en tant que Directive (EU) 2022/2555.

Voici le nom complet si vous souhaitez la lire à vos heures perdues : « Directive (UE) 2022/2555 du Parlement européen et du Conseil du 14 décembre 2022 concernant des mesures destinées à assurer un niveau élevé commun de cybersécurité dans l’ensemble de l’Union, modifiant le règlement (UE) no 910/2014 et la directive (UE) 2018/1972, et abrogeant la directive (UE) 2016/1148 (directive SRI 2) (Texte présentant de l’intérêt pour l’EEE) ».

L’objectif de la directive NIS 2 est de répondre aux besoins d'une ère numérique en constante évolution, où la protection des données et la résilience face aux cybermenaces sont devenues des préoccupations majeures.

La sécurité n’est désormais plus le parent pauvre des éditeurs de logiciels SaaS, et ces derniers se doivent d’être proactifs dans la mise en place de mesures de sécurité.

Voyons ensemble les différents impacts de cette nouvelle réglementation.

1. Entités concernées

L’objectif majeur de la directive NIS 2 est de renforcer la cybersécurité au sein de l'Union européenne.

Désormais la sécurité n’est plus le parent pauvre des éditeurs de logiciels SaaS, et ces derniers se doivent d’être proactifs dans la mise en place de mesures de sécurité.

La directive NIS 1 employait les termes d’opérateurs de services essentiels (OSE) et de fournisseurs de services numériques (FSN).

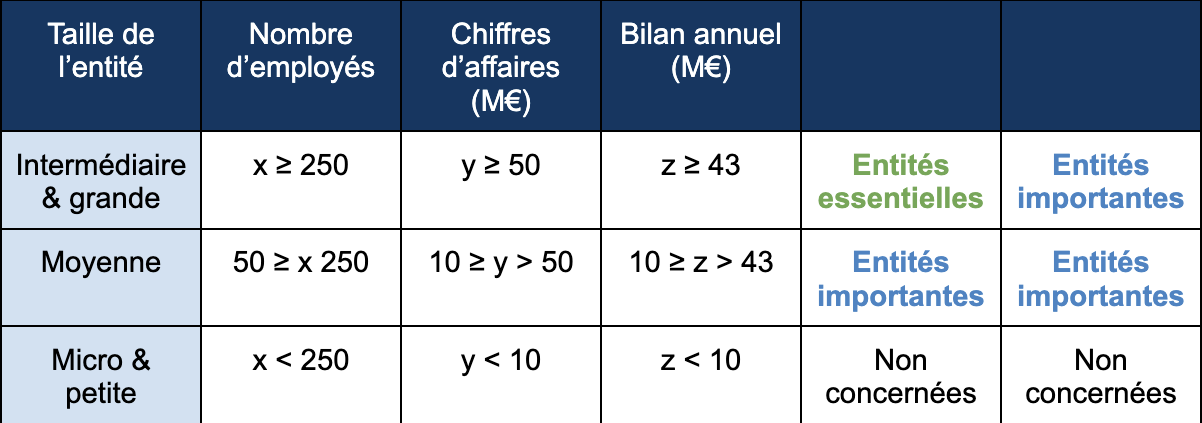

Ces termes sont désormais révolus et il est seulement question d’entité essentielle et d’entité importante.

Cette distinction sert principalement à adapter le niveau d’obligations imposées aux différentes entités.

Environ 600 types d’entités différentes seront concernés, parmi eux des administrations de toutes tailles et des entreprises allant des PME aux groupes du CAC40.

De nouveaux secteurs sont également concernés par cette nouvelle directive : eaux usées, espace, administration publique, services postaux et d’expédition, gestion des déchets, chimie, alimentation, fabrication, recherche, fournisseurs numériques (dont les marketplaces, moteurs de recherche et réseaux sociaux).

La directive NIS 1 quant à elle ne visait que les secteurs suivants : énergie, transports, banques, infrastructures de marchés financiers, secteur de la santé, fourniture et distribution d’eau potable, infrastructures numériques.

Au total, le champ d’application passe de 7 à 18 secteurs.

De ce fait, toutes les plateformes en ligne, les services de cloud computing et les prestataires de logiciels SaaS sont concernés.

Voici un diagramme synthétisant les entités concernées :

2. Renforcement des obligations de sécurité

La directive impose des obligations de sécurité renforcées aux entités essentielles et importantes.

Ces entités sont désormais tenues de mettre en œuvre des mesures de sécurité proportionnées à leurs risques spécifiques, renforçant ainsi la protection des services essentiels et des données numériques.

Le renforcement de ces obligations vise à accroître la résilience globale des infrastructures numériques face aux menaces croissantes.

De la même manière que pour le RGPD, les entités seront soumises à une obligation d’accountability, en documentant leur conformité à NIS 2.

La directive dresse une liste de mesures devant être prises par toutes les entités concernées :

- L’utilisation de solutions d’authentification à plusieurs facteurs ou d’authentification continue

- Politique de sécurité des systèmes d’information (PSSI)

- Gestion des incidents

- Plans dédiés à la continuité de l’activité (PCA), à sa reprise (PRA), à la gestion des sauvegardes et des crises

- Avoir des politiques et procédures liées à la cryptographie

- Évaluer son risque cyber

- Avoir des politiques de contrôle d’accès et la gestion des actifs sur le plan RH

- L’utilisation d’outils de communication sécurisés et de systèmes de communication d’urgence en cas de crise

Par ailleurs, la directive NIS 2 instaure une exigence de sécurité pour la chaîne d'approvisionnement contractuelle des entités essentielles et importantes. Les entités relevant de la directive NIS 2 seront tenues d'établir des cadres contractuels définissant les aspects liés à la cybersécurité avec leurs fournisseurs et prestataires directs.

3. La sécurité des authentifications, un enjeu crucial dans la directive NIS 2

L'importance de la sécurité des authentifications dans le cadre de la directive NIS 2 est un sujet majeur et central pour les entreprises et les organisations opérant dans l'Union européenne. Au cœur des mesures de cette directive se trouve la sécurisation des processus d'authentification, essentielle pour prévenir les accès non autorisés et protéger les informations sensibles. L’authentification est une des portes d’entrée souvent utilisées dans les cyberattaques pour s’introduire dans les organisations et planifier des attaques massives des semaines voire des mois à l’avance.

Pour les entreprises, l'intégration des exigences de la directive NIS 2 dans leurs processus d'authentification implique plusieurs étapes clés. Il s'agit notamment de l'évaluation des systèmes existants, de l'identification des lacunes en matière de sécurité, de la mise en œuvre de solutions d'authentification conformes et de l'adaptation continue aux évolutions des cyberattaques.

Dans l’article 21 « Mesures de gestion des risques en matière de cybersécurité », il est indiqué au point j) : l’utilisation de solutions d’authentification à plusieurs facteurs ou d’authentification continue, de communications vocales, vidéo et textuelles sécurisées et de systèmes sécurisés de communication d’urgence au sein de l’entité, selon les besoins.

Dans la 1re partie de ce paragraphe, on met en avant les « solutions d’authentification à plusieurs facteurs ». On parle ici d'une des méthodes d'authentification les plus recommandées, car elle exige que l'utilisateur fournisse au moins deux preuves d'identité issues de catégories différentes (quelque chose que l'utilisateur sait, possède ou est) avant d'accéder à un compte ou un système. L'authentification MFA peut compiler plusieurs axes de vérifications avec deux ou plusieurs facteurs ; ce que je connais (mot de passe, code pin), ce que je possède (téléphone mobile, carte à puce…) et ce que je suis (biométrie). Nous avons écrit un article complet sur le sujet : Qu’est-ce que l’authentification multifacteur et comment fonctionne-t-elle ?

On parle ensuite d'authentification continue qui va plus loin en vérifiant l'identité de l'utilisateur de manière régulière tout au long de sa session, augmentant ainsi la sécurité en détectant et en réagissant rapidement à toute activité suspecte.

Pour les communications vocales, vidéo et textuelles sécurisées : les organisations et les entreprises essentielles vont devoir s'assurer que toutes les formes de communication (vocale, vidéo et textuelle) sont sécurisées pour prévenir les interceptions et les fuites d'informations. Cela implique l'utilisation de technologies de chiffrement et de sécurisation des canaux de communication.

Et enfin concernant les systèmes sécurisés de communication d'urgence au sein de l'entité : Il sera crucial d'avoir des systèmes de communication d'urgence sécurisés et fiables en place pour permettre une réaction rapide en cas d'incident de cybersécurité. Ces systèmes doivent garantir que les communications critiques ne soient pas compromises et restent accessibles même dans des conditions adverses.

4. Notification des Incidents de Sécurité

L'un des changements majeurs introduits par la NIS 2 est la mise en place de règles plus strictes en matière de notification des incidents de sécurité.

Les entités essentielles et importantes sont désormais tenues d'informer les autorités compétentes de tout incident significatif dans les 24 heures suivant la détection de l’incident, suivie d’une évaluation initiale dans les 72 heures, et enfin un rapport complet dans les 30 jours.

Cette mesure vise à garantir une réponse rapide et coordonnée aux incidents de sécurité, minimisant ainsi les impacts potentiels sur les services numériques essentiels.

Ainsi, les entités concernées doivent communiquer si un incident survenu a eu impact important sur les réseaux et systèmes d’information d’une entité (ou bien les utilisateurs des services de l’entité), en causant un dommage matériel, corporel ou moral considérable.

5. Coopération et coordination renforcées

La coopération et la coordination entre les États membres de l'Union européenne sont au cœur de la NIS 2.

Cette directive encourage activement les entreprises, les autorités compétentes et les parties prenantes à collaborer étroitement.

Une coopération renforcée permet de partager des informations cruciales sur les menaces, de développer de meilleures pratiques et de renforcer la résilience collective face aux cybermenaces.

En favorisant cette collaboration, la directive NIS 2 vise à créer un écosystème numérique plus robuste et mieux protégé.

6. Sanctions

La directive NIS 2 confère aux autorités nationales (ANSSI en France), un pouvoir de surveillance renforcé.

En cas de non-respect de la directive, des sanctions lourdes et dissuasives peuvent s’appliquer : les amendes peuvent aller jusqu’à 10 millions d’euros ou 2 % du chiffre d’affaires pour les entités essentielles, et 7 millions d’euros ou 1,4 % du chiffre d’affaires pour les entités importantes.

Des astreintes peuvent également être imposées si les violations de la directive NIS 2 persistent.

Conclusion

La directive NIS 2 représente une avancée significative dans la protection de l'Europe numérique et met en lumière l'importance cruciale de la sécurité des authentifications dans la protection des infrastructures critiques et des services numériques au sein de l'UE en élargissant son champ d'application, en renforçant les obligations de sécurité, en imposant des règles plus strictes en matière de notification des incidents et en encourageant une coopération étroite, l'Union européenne montre son engagement envers une cybersécurité renforcée.

Les entreprises opérant dans le domaine numérique ont maintenant la responsabilité de comprendre et de se conformer à ces directives pour garantir la sécurité et la fiabilité des services numériques dans un paysage en constante évolution. Elles vont devoir prioriser l'amélioration de leurs systèmes d'authentification, en adoptant des solutions innovantes et en s'engageant dans une démarche proactive de cybersécurité.

En mettant l'accent sur la sécurité des authentifications, les organisations et les entreprises peuvent non seulement répondre aux exigences réglementaires de la directive NIS 2, mais aussi renforcer leur résilience face aux cybermenaces, garantissant ainsi la protection des données et la continuité des opérations.

Pour discuter avec nos équipes des enjeux d’authentification liés à la directive NIS 2 pour votre application SaaS, vous pouvez réserver le créneau de votre choix en cliquant ici : Meet Cryptr

Et n’oubliez pas de nous suivre sur nos réseaux sociaux : LinkedIn, YouTube, X, Instagram