Comprendre la différence entre SOC2 et ISO 27001

by Alexandre Dedourges, DevSec

La sécurité en informatique est très importante. Lorsque vous avez des données à traiter ou même tout simplement des services informatiques, il est indispensable de les sécuriser. Bien sûr, certains services sont plus exposés que d’autres (grands groupes, banques, gouvernements…). Si certaines entreprises peuvent se contenter des bonnes pratiques de l'informatique, certaines nécessitent une sécurité plus élevée. En effet, il n’est pas rare que certaines SaaS doivent se conformer à des exigences élevées en matière de sécurité pour pouvoir travailler avec de grands groupes. De même, certaines entreprises doivent posséder un certain niveau de sécurité pour pouvoir travailler avec des états par exemple. La sécurité a aussi un impact fort sur l’image des sociétés qui peuvent agrandir leur marché et gagner des prospects en ayant une infrastructure sécurisée et rassurante pour leurs clients. C’est dans ce contexte que les normes de sécurité ISO 27001 et SOC 2 sont devenues des références mondialement reconnues.

L’ISO 27001 et SOC 2 : deux normes pour une meilleure cybersécurité

L’ISO 27001

L’ISO 27001 ou ISO/CEI 27001 est une norme internationale de sécurité des systèmes d’information (SI). Celle-ci a été proposée par l’ISO (International Organization for Standardization ou Organisation internationale de normalisation en français) et la CEI (Commission Électrotechnique Internationale/International Electrotechnical Commission IEC en anglais) en octobre 2005. Elle a depuis été révisée en 2013 et publiée sous le nom de « Technologies de l'information — Techniques de sécurité — Systèmes de management de la sécurité de l'information — Exigences. »

Celle-ci est issue de la suite ISO/CEI 27000 qui comprend différentes normes de sécurité de l’information. Ces normes sont reconnues mondialement, la norme 27001 étant la plus connue d'entre elles.

L’ISO 27001 permet de définir les exigences pour la mise en place d’un SMSI (Système de Management de la Sécurité de l'Information).

Le SOC 2

Le SOC 2 est un type de rapport de sécurité. Celui-ci a été proposé par l’AICPA (American Institute of Certified Public Accountants). Le SOC 2 est lui aussi issu d’une suite. Le SOC est en effet une suite de 3 rapports (SOC 1, SOC 2 & SOC 3) qui peuvent être rédigés durant un audit.

Additionnellement, le SSAE 18 (Statement on Standards for Attestation Engagements no. 18) de l’AICPA définit deux types de niveaux pour ses rapports, le type 1 et le type 2. Le type 1 comprend une évaluation de la conception du contrôle interne tandis que le type 2 est plus complet et comprend en supplément une évaluation de l'efficacité du fonctionnement des contrôles.

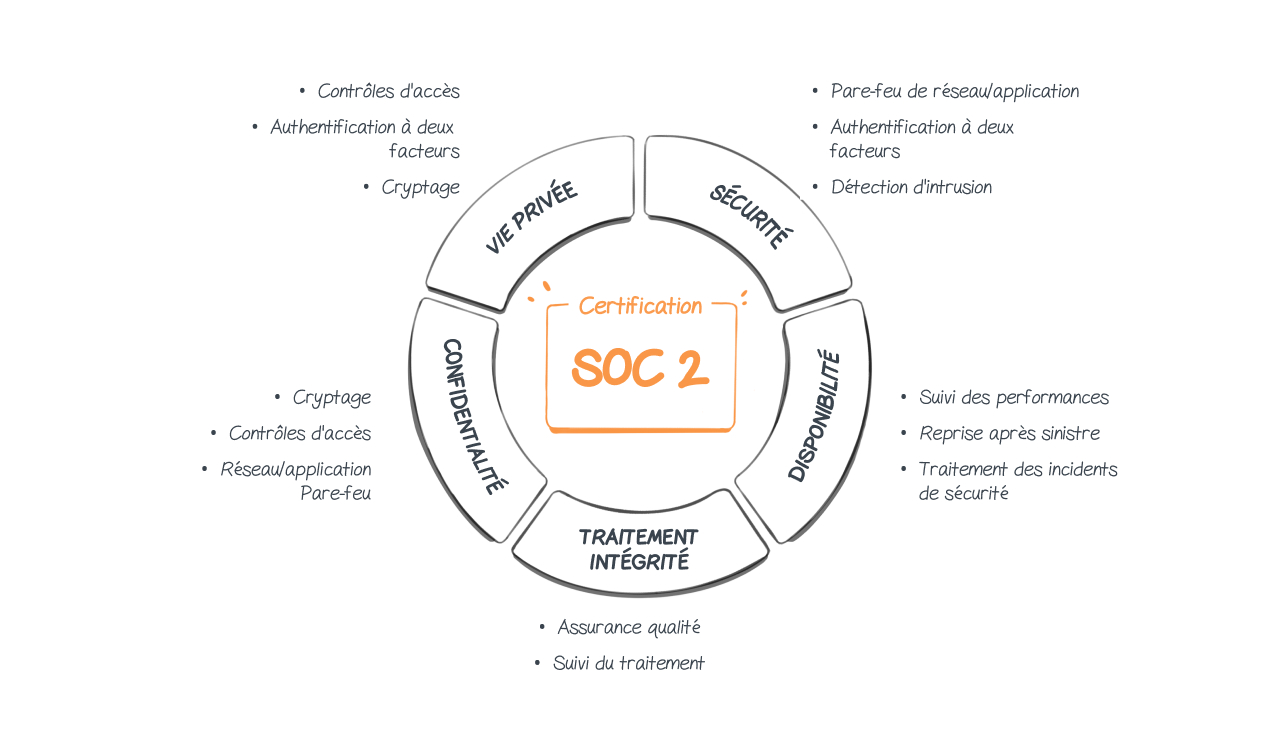

Le but premier du SOC 2 est de définir des critères pour traiter les données des clients. Celui-ci est basé sur cinq critères. Ceux-ci sont appelés TSC (Trust Service Criteria) et correspondent à la sécurité, la disponibilité, l’intégrité, la confidentialité et enfin la vie privée.

Source: Impreva.com

Le système de management de la sécurité de l'information (SMSI)

Le SMSI est un système défini dans la norme ISO 27001. Il en est même l’objectif principal. Celui-ci va permettre, une fois mis en place, d’assurer la sécurité de l’information.

La sécurité de l’information

La sécurité de l’information se définit par les 4 grands principes du DICT (Disponibilité, Intégrité, Confidentialité, Traçabilité)

- Disponibilité

La disponibilité correspond au fait de pouvoir accomplir une fonction donnée dans le temps imparti et dans des conditions d’exploitation normales. Ici, accéder aux informations de manière normale et rapide.

- Intégrité

L’intégrité des informations correspond au fait de conserver, traiter ou transmettre les données sans que celles-ci soient altérées ou supprimées et ce que ce soit de manière intentionnelle ou accidentelle.

- Confidentialité

La confidentialité décrit un comportement visant à protéger des données durant leur stockage ou leur transmission. Celles-ci ne doivent alors pas être interceptées ou lues par une personne non autorisée.

- Traçabilité

La traçabilité permet de suivre l’évolution d’une donnée ou d’un fichier par exemple. Il doit être possible de savoir d'où elle vient, qui a apporté une modification, quand, comment…

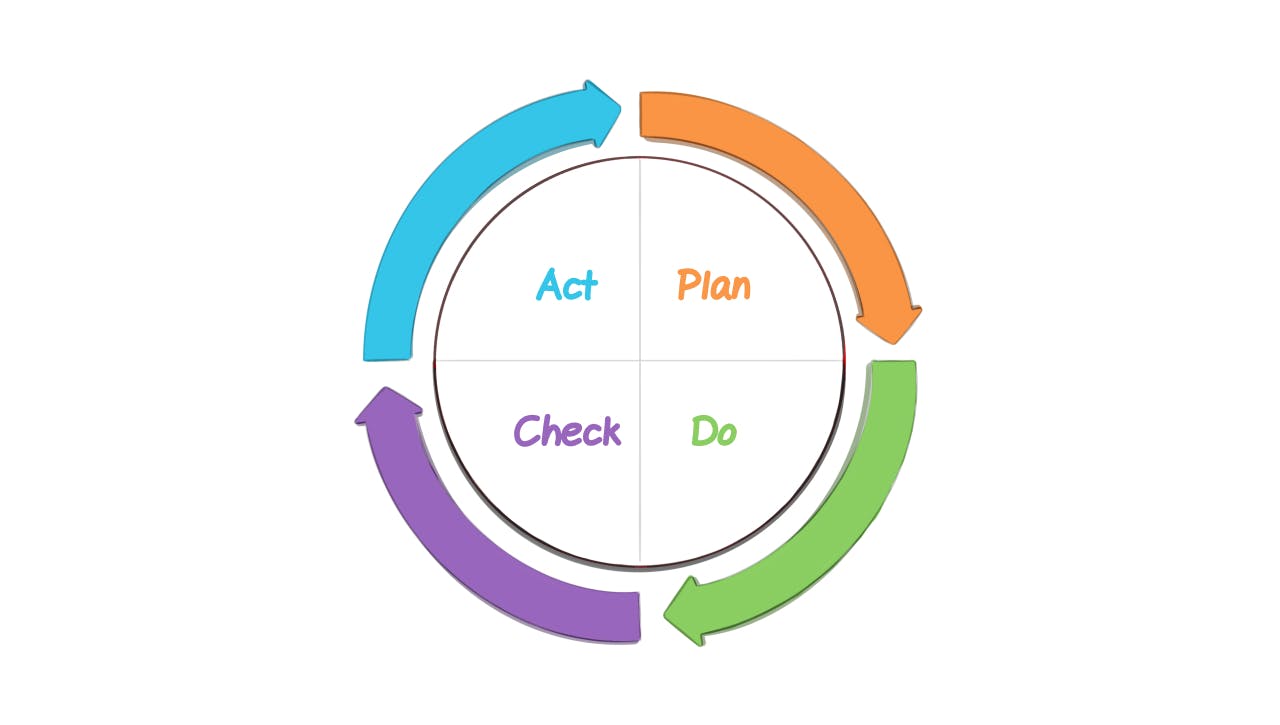

Pour assurer ces 4 grands principes, l'ISO 27001 va s’appuyer sur la Roue de Deming, aussi appelée PDCA.

La Roue de Deming ou PDCA pour une amélioration continue.

La Roue de Deming est une méthode d’amélioration continue. C’est une méthode qui consiste à répéter plusieurs actions de manière itérative. À la manière du TDD (Test-Driven Development) qui, lui, est utilisé pour tester et améliorer vos applications.

Chacune des lettres du PDCA correspond à 1 phase. Le PDCA présente donc 4 phases qui vont permettre d’améliorer le fonctionnement de manière continue d’un processus. Dans le cas de l’ISO 27001, il va permettre d’améliorer la sécurité de l’information et de s’assurer que celle-ci est toujours efficace.

Ces 4 phases sont : Plan (Prévoir), Do (Faire), Check (Vérifier), Act (Réagir) d'où le sigle PDCA.

Plan

Dans cette partie, le but est de planifier ce qu’il va être nécessaire de faire pour poser les bases du SMSI. Il vous faudra alors :

-

Définir le périmètre du SMSI ainsi que les politiques de sécurité à mettre en place.

-

Mesurer les risques (Probabilité / Impact), ce qui peut être fait à l’aide d’une matrice des risques.

-

Mesurer le traitement des risques précédemment établi

-

Définir des solutions qui permettront de pallier ces risques

Il est possible d’utiliser des méthodes telles que EBIOS RM (Expression des Besoins et Identification des Objectifs de Sécurité Risk Manager) dans cette étape. Cette méthode a été développée par l’ANSSI (Agence Nationale de la Sécurité des Systèmes d'Information) et permet de déterminer des mesures de sécurité adaptées aux menaces et de mettre en place le cadre de suivi et d’amélioration continue

Do

Durant cette phase, il est nécessaire de mettre en place les solutions établies dans le point précédent. Elle met aussi en place l’élaboration et l’application des procédures spécifiques ainsi que la sensibilisation et la formation de vos employés.

Check

Dans cette étape, il faut mener des audits afin de s’assurer que les solutions mises en place pour pallier les risques sont bien appliquées et efficaces. C’est donc dans cette étape que l’on va s’assurer de la conformité des exigences de sécurité.

Act

Enfin, l’étape Act ou Réagir va permettre de réaliser les correctifs aux défauts qui pourraient subsister suite à l’étape Do. Elle va permettre d’ajuster certains points, de les améliorer ou de mener des actions préventives.

Puis il ne reste plus qu’à recommencer ces étapes dans le cadre de l’amélioration continue.

Le SOC 2 basé sur les Trust Service Criteria

Le SOC 2 ne repose pas sur les 4 principes du DICT comme l’ISO 27001, mais sur 5 critères appelés Trust Service Criteria (TSC). Ces 5 critères sont la sécurité, la disponibilité, l’intégrité du traitement, la confidentialité et la vie privée.

La disponibilité, l’intégrité et la confidentialité sont des concepts déjà définis et utilisés au sein de l’ISO 27001, néanmoins la traçabilité est remplacée dans le SOC2 au profit de la sécurité et de la vie privée.

Sécurité

C’est la protection des informations et des systèmes contre tout accès non autorisé. Ici, on peut utiliser par exemple des pare-feu, des identifications à doubles facteurs…

Vie Privée

Dans cette partie, le rapport SOC 2 va permettre de vérifier qu’une entreprise est en mesure de protéger ses données personnelles. Ces données sont toutes les données qui vont permettre d’identifier une personne (noms, prénoms, adresses, informations de santé…).

Les rapports SOC 2 vont donc préciser si une entreprise est en mesure de respecter ses 5 principes.

Pourquoi vouloir passer l’ISO 27001 ou le SOC 2

L’ISO 27001 et le SOC 2 vous seront toutes les deux attribuées après un audit et si vous avez validé les critères. Celles-ci ne sont pas obligatoires pour les entreprises mais elles demeurent très intéressantes. En effet, le fait d’attester que vous avez une politique de sécurité informatique efficace et robuste va vous permettre de travailler avec plus de clients. Le fait d’avoir la certification ISO 27001 ou un rapport SOC attestant que vous répondez aux exigences définies dans celle-ci va donner une image plus rassurante de votre entreprise. Votre entreprise a donc tout intérêt à être certifiée, car c’est un avantage à la fois pour votre sécurité et pour votre expansion sur le marché.

L’ISO 27001 et SOC 2 des acteurs majeurs de la cybersécurité

L’ISO 27001 et SOC 2 sont donc des acteurs très importants en matière de cybersécurité. Ils permettent à la fois de sécuriser vos infrastructures et vos données et d’améliorer votre image auprès de vos clients et clients potentiels. Ils peuvent aussi être un bon moyen de commencer à vous conformer au RGPD (Règlement Général sur la Protection des Données). La sécurisation de vos données est le but principal du RGPD. En effet, tous les acteurs ayant recours à des données personnelles doivent se conformer à ce règlement européen (s’ils exercent ou sont situés en Europe). Dès lors l’enjeu pour un grand nombre d’entreprises est de savoir si elles pourront gérer des données personnelles. Pour débuter, passer une certification ISO27001 ou un audit SOC 2 serait donc un bon point de départ. Chez Cryptr nous avons à cœur votre sécurité et la sécurité de vos informations.

Prêt à en apprendre plus ? On vous en dit plus chez Cryptr. N'hésitez pas à suivre nos dernières actualités sur Twitter et sur LinkedIn.

Add enterprise SSO for free

Cryptr simplifies user management for your business: quick setup, guaranteed security, and multiple free features. With robust authentication and easy, fast configuration, we meet businesses' security needs hassle-free.